足かけ3年の長期プロジェクト! 国際セキュリティ認証 SOC2 Type2 取得までの軌跡

プレスリリースでも発表させていただきましたが、2020年11月30日にmedibaは情報セキュリティ対策の一環として「SOC2 Type2 保証報告書(以下、SOC2)」を取得いたしました。国際基準に基づくセキュリティの保証評価書の取得により、お客様はより安心して当社のサービスをご利用いただけることとなりました。

じつはこの喜ばしいお知らせに至るまで、足かけ3年の歳月を要しています。今回はプロジェクトの中心メンバーである長根から、その取り組みをご紹介します。

新設部署のミッション

テクノロジーセンター セキュリティユニットの長根です。セキュリティユニットは、20年度から新たに創設された部署で、全社の情報セキュリティ対策の向上を通じて、ユーザや従業員に対して、安心・安全な環境を提供することをミッションとしています。

業務内容としては、従業員のPCや、ネットワークにおけるセキュリティ対策の企画から実装、従業員からの情報セキュリティに関する相談事に応じることや、ISMS認証※1などセキュリティマネジメント系の対応など、幅広く活動しています。

※1 ISMS認証…情報資産のセキュリティを管理する為の枠組みであり、リスクマネジメントプロセスを通じて、情報の機密性、完全性、可用性を適切に維持・改善を図っていく活動のこと。

SOC2とは?

SOC2とは、System and Organization Controlsの略で、米国公認会計士協会(AICPA)が定めた「Trustサービスの原則と規準」に基づき、監査法人などの第三者の観点でサービスの内部統制の評価を行うものです。その評価結果を、監査法人で発行したものが「SOC2保証報告書」です。厳しい基準に基づき、第三者が評価対象のサービスを評価することで、その安全性などへのお墨付きをもらえるということですね。

そして、SOC2保証報告書にはType1とType2の2種類が存在します。

Type1は、ある基準日を評価したものであり、Type2はある一定期間を評価したものです。

一般的には、継続的に統制が評価されるType2の方が、取得のハードルが高いとされています。

近年、SOC2保証報告書は情報セキュリティの統制に関するデファクトスタンダードになりつつあります。AWS、GCP、Azure等主要なクラウドサービスプロバイダが取得しているほか、日本においても取得企業は増加しており、その重要性に対する認識が高まっています。

なぜSOC2保証報告書の取得を目指すのか

medibaでは、会員数1,500万人以上を擁する「auスマートパス」をはじめとしたサービスの開発・運用を行っており、お客様に安心・安全なサービス環境が提供できるように、日々品質の高い運用を行っています。

“安心・安全な運用と、その維持の為にどのような取り組みをしているのか”

これをグローバルな基準で客観的な視点から監査を受けることで、よりお客様に安心・安全な環境を提供できていることを示すことができると考え、SOC2保証報告書の取得を目指しました。

プロジェクトの始まり

話は2018年まで遡ります。

縁あって私がmedibaにジョインした頃にSOC2プロジェクトが始動。まずはSOC2に準拠するためにどのような対応が必要か、弊社の統制と照らしあわせて準拠できているのかいないのか。正しく把握し、それらに対応していく必要がありました。

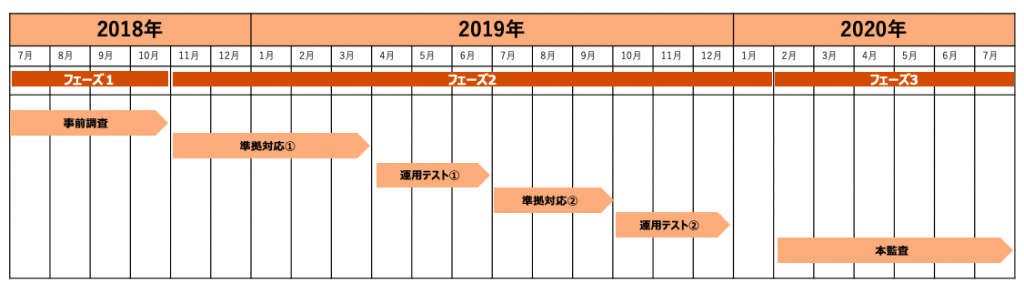

対応は、3つのフェーズに分けて計画しました。

・フェーズ1: 現状の統制状態の把握、統制のFit & Gap

・フェーズ2: フェーズ1で浮かび上がった問題に対する改善活動と、本監査に向けた運用テスト

・フェーズ3: 本監査

プロジェクト体制としては、システム的な統制もさることながら、全社的なガバナンスや統制に関しても求められるため、エンジニア部門とバックオフィス部門をまたいだ、全社横断プロジェクトとなりました。

フェーズ1 多彩なシステムとスコープ決め

フェーズ1 では、まずmediba全体の統制状況を把握することから始めました。

サービス・システム周りの統制はエンジニア部門へ、全社的な統制は各主管部門、また内部統制部門にも協力を仰ぎながら、SOC2の規準に対するmedibaの現状の統制状況を照らし合わせていきます。

まず、直面した課題がシステムの多さです。

medibaでは大小様々なシステムが存在し、そのサービス特性に応じて利用するクラウドサービスも異なっている状態でした。これらを一つ一つつぶさに確認し、SOC2の規準に照らし合わしてマッピングしていくという、地味ですが膨大な作業を行っていきました。

確認の結果、サービスによっては少し足りない部分が見えてきます。すべてが、SOC2規準を満たすことができれば当然良いですが、現実的に考えるとなかなか難しい部分がありました。

最も守るべき情報とは何かを考えた時、それは「お客様に関する情報」であることは明らかでした。最終的に、medibaとしてはこの点にフォーカスし「重要情報取り扱いプラットフォーム」としてSOC2準拠とする枠組みを定義しました。

フェーズ2 対策に次ぐ対策

フェーズ1の終了から数か月後にフェーズ2が始動。

フェーズ1で顕在化した改善が必要な点や、統制としては問題ないものの運用上負荷が高く見直しが必要なものも表面化してきていて、その問題の改善を実施していきました。

例えば、アカウントの払い出しや抹消等、管理業務について、これまで手動で申請・承認を実施していましたが、申請システムにワークフローを組み込み、自動通知や承認操作の簡易化や、マルウェア対策、脆弱性対策、重要操作のモニタリング等、更なる強化を図るため、ポリシーや仕組みの改善対応を行っていきました。

他にも既存のルール改修等も同期をあわせて行う必要があったため、システムやルール、またそれらのドキュメントに関する修正等、必要な対策をひたすら実施しました。

ようやく整備を終えた 2019年10月、本監査前のプレ監査を行い、本監査に向けた最終調整を行いました。

フェーズ3 本監査が始まるも思わぬ事態に……

年は明け2020年。ついに本監査が始まりました。

監査期間は、2月から7月の半年に及ぶ長丁場。

この間、監査法人によって、統制の整備状況の評価、統制に従った運用が行われているか、証跡ベース(アカウント状況や、ログの提出、承認証跡等)がローリングで運用評価が行われます。対応する部門にとっても相応の負荷が発生する為、この期間は、心算しておく必要があります。

そして、思わぬ事態が。

そう、世界中で新型コロナウィルスが猛威を振るい、medibaでもその対応に追われることとなりました。

medibaでは、3月3日に原則テレワーク指示が発令され、業務を自宅で行うことを余儀なくされました。これにより、運用の変更による影響を受けそうな統制について、注視していく必要がありました。

例えば、従業員が自宅からPCを利用する場合にも担保できるセキュリティレベルへの引き上げ。EDR製品の見直しを図る対策が必要でしたが、原則出社ができない状況の中、社外のネットワークに存在するPCに対して、リモートデプロイ※2を掛ける等の工夫で乗り切りました。

また、社内サーバにアクセスする際のシンクライアント環境※3の拡充や、システムにログインする際の多要素認証デバイス※4の仮想化への切り替えなども、矢継ぎ早に行っていきました。

監査法人との監査資料やQA対応、社内での内部監査もオンラインで実施するなど、これまで予期しない事ではありましたが、プロジェクトメンバーの協力もあり、無事に評価期間を乗り切ることができました。

※2リモートデプロイ…遠隔から従業員のPCに必要なアプリケーションをインストールしたり、ポリシーを適用させること。従業員側で操作する必要がないため、業務を中断することなく、PCを安全な状態に保つことができる。

※3シンクライアント環境…従業員のPC側でアプリケーション等の処理を行うのではなく、クラウド等のリモートサーバ側で処理を行うこと。リモートサーバの操作画面がPCに転送されるため、PC側にファイルが保持されることがない。

※4多要素認証デバイス…ログイン等の認証に複数要素(例えば、従業員に保持するデバイス等)を追加して認証を行うこと。通常のID、パスワードだけの単一の認証よりも、認証強度として強くなる。

悲願の認証取得

コロナウィルスの影響もあり、評価期間終了から少し間が空いてしまいましたが、既報の通り、2020年11月30日に無事SOC2保証報告書を取得することができました。

監査の6ヵ月間、日常の業務を行いながら監査対応を並走することは、決して楽な道のりではありませんでしたが、より良いセキュリティ環境とするため、日頃の運用を含め客観的に見つめ直すきっかけになったと考えています。

セキュリティは、一見目に見えづらいものですが、このような取り組みを通して、medibaではこれからも一層皆様に安心・安全にご利用頂けるサービス提供を目指していきます。

最後まで読んでいただきありがとうございました。あなたの「スキ」がmediba+編集部の励みになります!